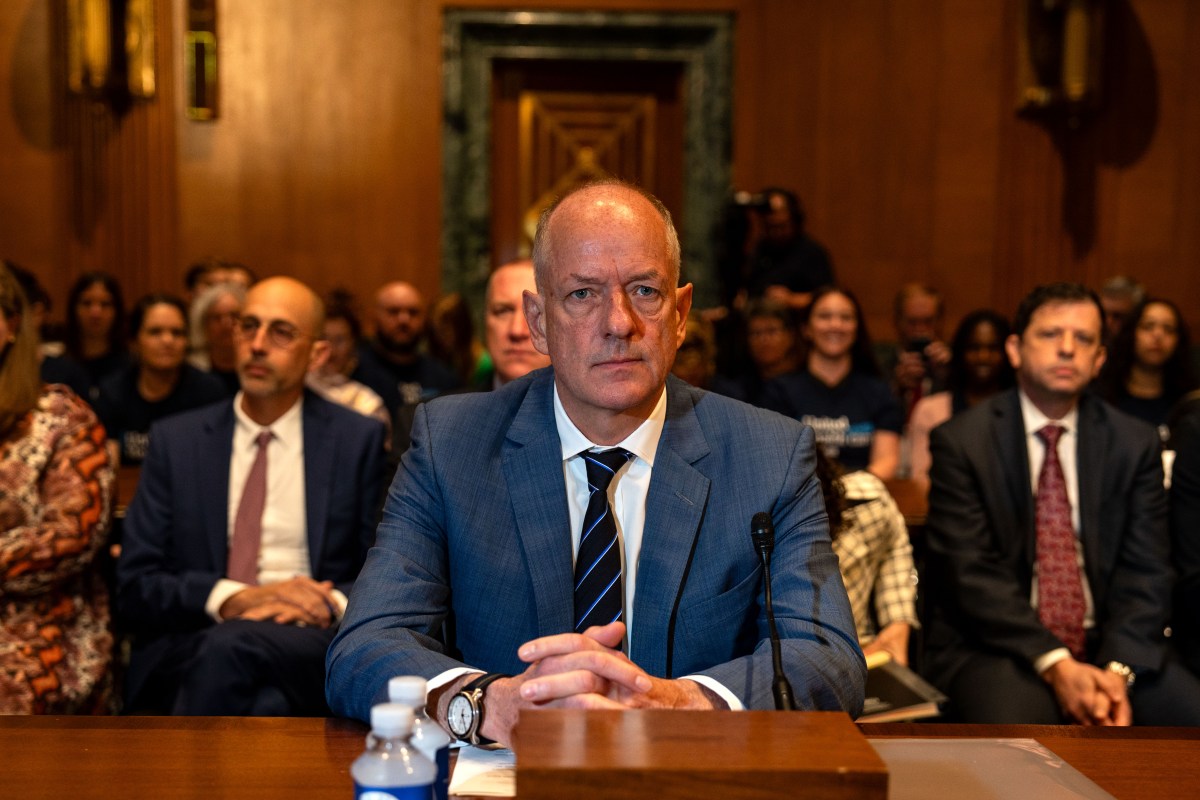

El director ejecutivo de UnitedHealth Group, Andrew Witty, dijo a los senadores el miércoles que la compañía ha habilitado la autenticación multifactor en todos los sistemas de la compañía expuestos a Internet en respuesta al reciente ciberataque contra su filial Change Healthcare.

La falta de autenticación multifactor estuvo en el centro del ataque de ransomware que afectó a Change Healthcare a principios de este año, que afectó a farmacias, hospitales y consultorios médicos en todo Estados Unidos. La autenticación multifactor, o MFA, es un mecanismo básico de ciberseguridad que evita que los piratas informáticos accedan a cuentas o sistemas con una contraseña robada al solicitar un segundo código para iniciar sesión.

En una declaración escrita Presentado el martes antes de dos audiencias en el Congreso, Witty reveló que los piratas informáticos utilizaron un conjunto de credenciales robadas para acceder a un servidor de Change Healthcare, que, según dijo, no estaba protegido por autenticación multifactor. Después de irrumpir en ese servidor, los piratas informáticos pudieron acceder a otros sistemas de la empresa para extraer datos y luego cifrarlos con ransomware, dijo Witty en el comunicado.

Hoy, durante la primera En esas dos audiencias, Witty enfrentó preguntas sobre el ciberataque por parte de los senadores del Comité de Finanzas. En respuesta a las preguntas del senador Ron Wyden, Witty dijo que “a partir de hoy, en todo UHG, todos nuestros sistemas externos tienen habilitada la autenticación multifactor”.

“Tenemos una política aplicada en toda la organización para tener autenticación multifactor en todos nuestros sistemas externos, que ya está implementada”, dijo Witty.

Cuando se le pidió que confirmara la declaración de Witty, el portavoz de UnitedHealth Group, Anthony Marusic, dijo a TechCrunch que Witty “fue muy claro con su declaración”.

Witty culpó al hecho de que los sistemas de Change Healthcare aún no se habían actualizado después de que UnitedHealth Group adquiriera la empresa en 2022.

“Estábamos en el proceso de actualizar la tecnología que habíamos adquirido. Pero allí dentro había un servidor que, me siento increíblemente frustrado, no estaba protegido por MFA”, dijo Witty. “Ese fue el servidor a través del cual los ciberdelincuentes pudieron ingresar a Change. Y luego lanzaron un ataque de ransomware, por así decirlo, que cifró y congeló grandes partes del sistema”.

Contáctenos

¿Tiene más información sobre el ataque de ransomware Change Healthcare? Desde un dispositivo que no sea del trabajo, puede comunicarse con Lorenzo Franceschi-Bicchierai de forma segura en Signal al +1 917 257 1382, o mediante Telegram, Keybase y Wire @lorenzofb, o por correo electrónico. También puede ponerse en contacto con TechCrunch a través de SecureDrop.

Witty también dijo que la compañía todavía está trabajando para comprender exactamente por qué ese servidor no tenía habilitada la autenticación multifactor.

Wyden criticó el hecho de que la empresa no haya actualizado el servidor. “Su gente nos dijo que tenían una política, pero que no la estaban llevando a cabo. Y es por eso que tenemos el problema”, dijo Wyden.

UnitedHealth aún no ha notificado a las personas que se vieron afectadas por el ciberataque, dijo Witty durante la audiencia, argumentando que la compañía aún necesita determinar el alcance del ataque cibernético y la información robada. Hasta el momento, la compañía solo ha dicho que los piratas informáticos robaron datos personales y de salud de “una proporción sustancial de personas en Estados Unidos”.

El mes pasado, UnitedHealth dijo que pagó 22 millones de dólares a los piratas informáticos que irrumpieron en los sistemas de la empresa. Witty confirmó ese pago durante la audiencia en el Senado.